Laut SciresM ist dem ReSwitched-Team offenbar der Zugriff auf den Kernel auf den Switch-Firmware 2.0.0 bis 3.0.2 geglückt. Der Kernel-Hack soll zusammen mit einer Custom-Firmware-Lösung erscheinen. Zudem existiert auch ein Userland-Exploit für die aktuelle Switch-Firmware 4.1.0, der allerdings vorerst geheim bleibt.

Laut SciresM ist dem ReSwitched-Team offenbar der Zugriff auf den Kernel auf den Switch-Firmware 2.0.0 bis 3.0.2 geglückt. Der Kernel-Hack soll zusammen mit einer Custom-Firmware-Lösung erscheinen. Zudem existiert auch ein Userland-Exploit für die aktuelle Switch-Firmware 4.1.0, der allerdings vorerst geheim bleibt.

Laut Hexkyz stellen sich die Möglichkeiten momentan so dar:

Firmware 1.0.0:

- Code-Ausführung bis zum TrustZone-Level möglich

- EmuNAND + CFW möglich

Firmware 2.0.0 – 3.0.2:

- Code-Ausführung bis zum Kernel-Level möglich

- In der Theorie bis 3.0.2 möglich, getestet bis 3.0.0

- CFW soll möglich sein und mit dem Kernel-Hack veröffentlicht werden

- Auf 3.0.0: Userland-Homebrew per ROhan (öffentlich) und nvhax (privat)

Firmware 4.0.0 – 4.1.0:

- KEIN Kernel-Zugriff möglich

- Userland-Homebrew per nvhax möglich, welcher aber privat ist

Doch was ist nvhax überhaupt? Es handelt sich dabei um einen Exploit von Hexkyz, SciresM und plutoo für fast alle Firmware-Versionen, mit dem Userland-Homebrew ausgeführt werden kann (darunter bspw. Emulatoren). Dieser Exploit soll aber erst veröffentlicht werden, wenn er von Nintendo gefixt wurde.

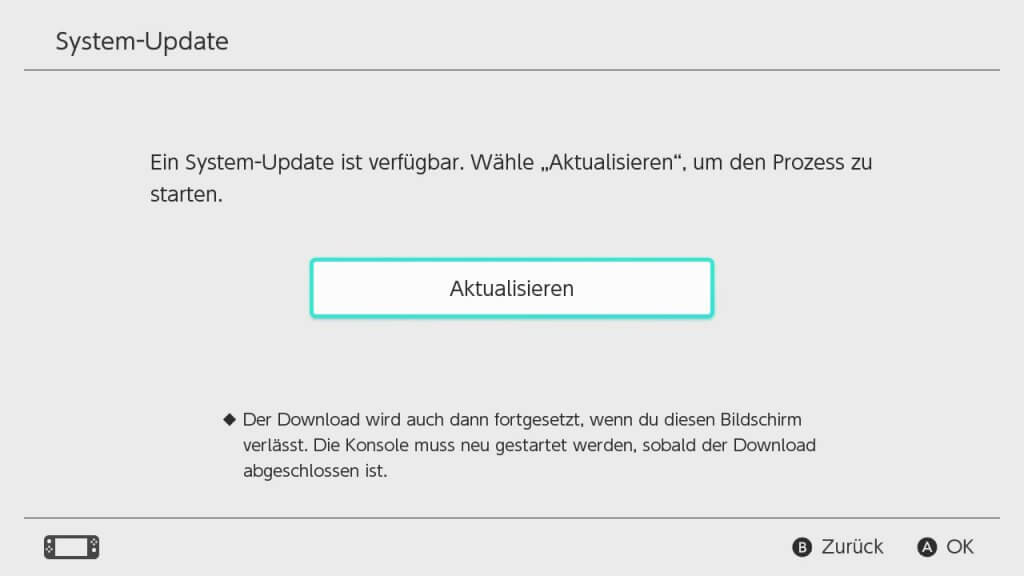

Jetzt natürlich die spannende Frage, die sich jeder wohl stellen wird: Soll ich updaten? Welche Firmware ist jetzt sicher? Primär gilt natürlich: Je niedriger, desto besser. Die Firmware > 3.0.2 (bzw. 3.0.0) sollte man meiden. Wer auf >= 4.0.0 ist, sollte erst Mal auch da bleiben und zukünftige Updates vermeiden.

Was ist jetzt mit “Userland” und “Kernel” gemeint? Mit “Userland” lässt sich einfach nur Code ausführen, ohne viel Zugriff aufs System. Nur mit Kernel-Zugriff ist eine Custom Firmware, ROM-Hacks, Titelinstallation, Sigpatching, etc. möglich.

Was ist mit “Backups”? Geh weg.

Flashcards? Werden NIE möglich sein. Die Gamecart-Security der Switch ist sehr sicher. Wer eine Flashcard verspricht, ist ein Betrüger.